Über

Wer ist Soterion?

KUNDEN

TEAMMITGLIEDER

LÖSUNGEN

PARTNER

JAHRE ZUVOR GEGRÜNDET

Unser umfassendes GRC-Angebot

Unser Ansatz für GRC

Die Bedrohung durch Wirtschaftskriminalität stellt ein reales Problem für Unternehmen jeder Größe, Branche und Region dar. Die SAP-Sicherheit sowie die Governance-, Risiko- und Compliance-Aktivitäten sind technisch anspruchsvolle und komplexe Bestandteile des SAP. Dies führt oft zu mangelnder geschäftlicher Akzeptanz und Verantwortung seitens der Unternehmensleitung und der Anwender. Infolgedessen wird die GRC-Kompetenz des Unternehmens beeinträchtigt.

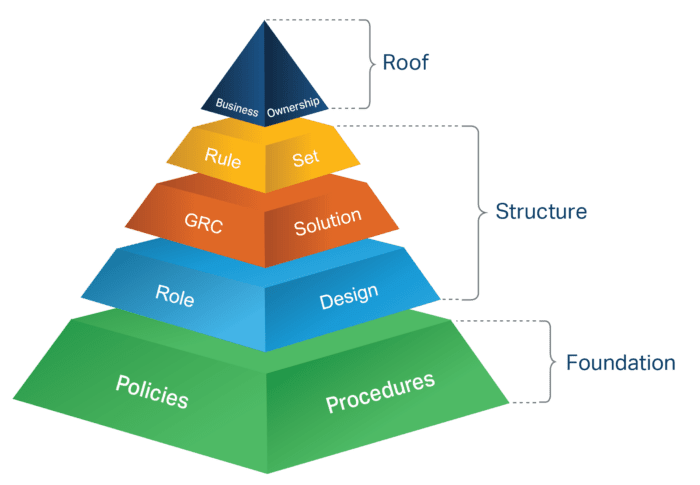

Das Zugriffsrisiko stellt ein wesentliches Geschäftsrisiko dar. Soterion ist davon überzeugt, dass das GRC daran gemessen wird, wie gut die Fachbereiche die täglichen Berechtigungsanforderungen umsetzen können. Unsere GRC-Pyramide verdeutlicht die Wechselbeziehungen zwischen den verschiedenen Komponenten der SAP-Sicherheit und des GRC. Schwächen auf irgendeiner Ebene können die Fähigkeit des Unternehmens beeinträchtigen, sein Zugriffsrisiko erfolgreich zu verwalten.

Richtlinien und Verfahren

Gut definierte und dokumentierte Richtlinien und Verfahren bilden die Grundlage für die SAP-Sicherheit und GRC. Ohne präzise Richtlinien und passende Verfahren wird das Zugriffsrisiko nicht angemessen adressiert, mit entsprechenden Auswirkungen auf das GRC.

Role Design

Das SAP-Rollendesign ist ein zentrales Element des GRC. Ein ungeeignetes Rollendesign erhöht die Komplexität des Zugriffsrisikomanagements, frustriert Anwender bei ihren Compliance-Aufgaben und behindert die Akzeptanz und Verantwortungsübernahme innerhalb des Unternehmens.

GRC-Lösung

Die GRC-Lösung muss anwenderfreundlich sein, damit die SAP-Sicherheits- und Berechtigungslösung angemessenen Zugriff gewährt. Gleichzeitig muss die technische GRC-Terminologie in eine verständliche Sprache übertragen werden. Dies fördert die Akzeptanz und Verantwortungsbereitschaft im Unternehmen.

Risiko Regelwerk

Entscheidend ist, dass Ihr Regelwerk Risiken adressiert, die für das Unternehmen relevant und passend sind. Unzulänglichkeiten im Regelwerk können dazu führen, dass relevante oder kritische Risiken nicht erkannt werden. Die Folge kann ein finanzieller Schaden für das Unternehmen sein.

Business Ownership

In vielen Fällen liegt die Verantwortung für Berechtigungen und Risiken in der IT. Unternehmen müssen jedoch die richtigen Lösungen und Prozesse implementieren, um ein angemessenes Maß an geschäftlicher Verantwortung für das Zugriffsrisiko zu erreichen. Dadurch wird eine bessere Entscheidungsfindung und ein effektives Zugriffsrisikomanagement ermöglicht.